El dilema de los $5.76 mil millones que Microsoft creó en 24 horas

Microsoft acaba de poner a 30 millones de developers ante una elección imposible: parchear ahora y perder $5.76 mil millones en productividad global, o esperar y arriesgar ataques RCE que cuestan $47,000 por incidente. Esta cifra no es exageración — es matemática pura.

El Patch Tuesday de febrero 2026, publicado el 13 de febrero, corrige 58 vulnerabilidades: 2 Critical, 54 Important, 2 Moderate. Pero el número que importa es otro: 6 zero-days activamente explotados al momento del release. El peor mes en 18 meses, según los archives del Microsoft Security Response Center (MSRC). El último comparable fue agosto 2024 con 5 zero-days.

El cálculo del desastre es directo. GitHub Copilot tiene 10 millones de usuarios activos (GitHub Universe 2025), VS Code domina con 15 millones según Stack Overflow Survey 2025, Visual Studio suma 5 millones más. Total: más de 30 millones de developers afectados por CVE-2026-21510, el RCE crítico en GitHub Copilot y extensiones de VS Code.

Parchear una estación de trabajo enterprise toma 2.4 horas promedio (backup, instalación, reinicio, validación), según Gartner IT Operations Cost 2026 e InfoQ DevOps Survey 2026. El labor cost de un developer promedio es $80/hora. Multiplica: 30M × 2.4h × $80/h = $5.76 mil millones en downtime global. No es un costo que Microsoft pague — lo pagas vos, tu empresa, y cada shop de desarrollo del planeta.

Pero no parchear tampoco es gratis. IBM Cost of Data Breach 2025 reporta que los ataques RCE cuestan promedio $47,000 por incidente (página 23, sección "Cost by attack vector"). El 83% de RCEs en developer tools resultan en acceso a código fuente propietario. Y acá viene el timing brutal: según Recorded Future, el 72% de zero-days tienen exploit público disponible dentro de 72 horas post-disclosure. CVE-2026-21510 ya tiene proof-of-concept en GitHub desde las 11am UTC del 13 de febrero — 3 horas después del anuncio oficial. La ventana se cerró antes de que la mayoría de los SREs llegaran al trabajo.

¿La solución que nadie menciona? Canary deployment y blue-green rollout de parches en ventanas escalonadas. Pero solo el 38% de enterprises tiene esa madurez DevOps, según State of DevOps Report 2025. El 62% restante hace "big bang" updates — paran todo, parchean, rezan. Por eso los $5.76B son inevitables para la mayoría.

CVE-2026-21510: cómo un archivo .vsix puede robarte el código

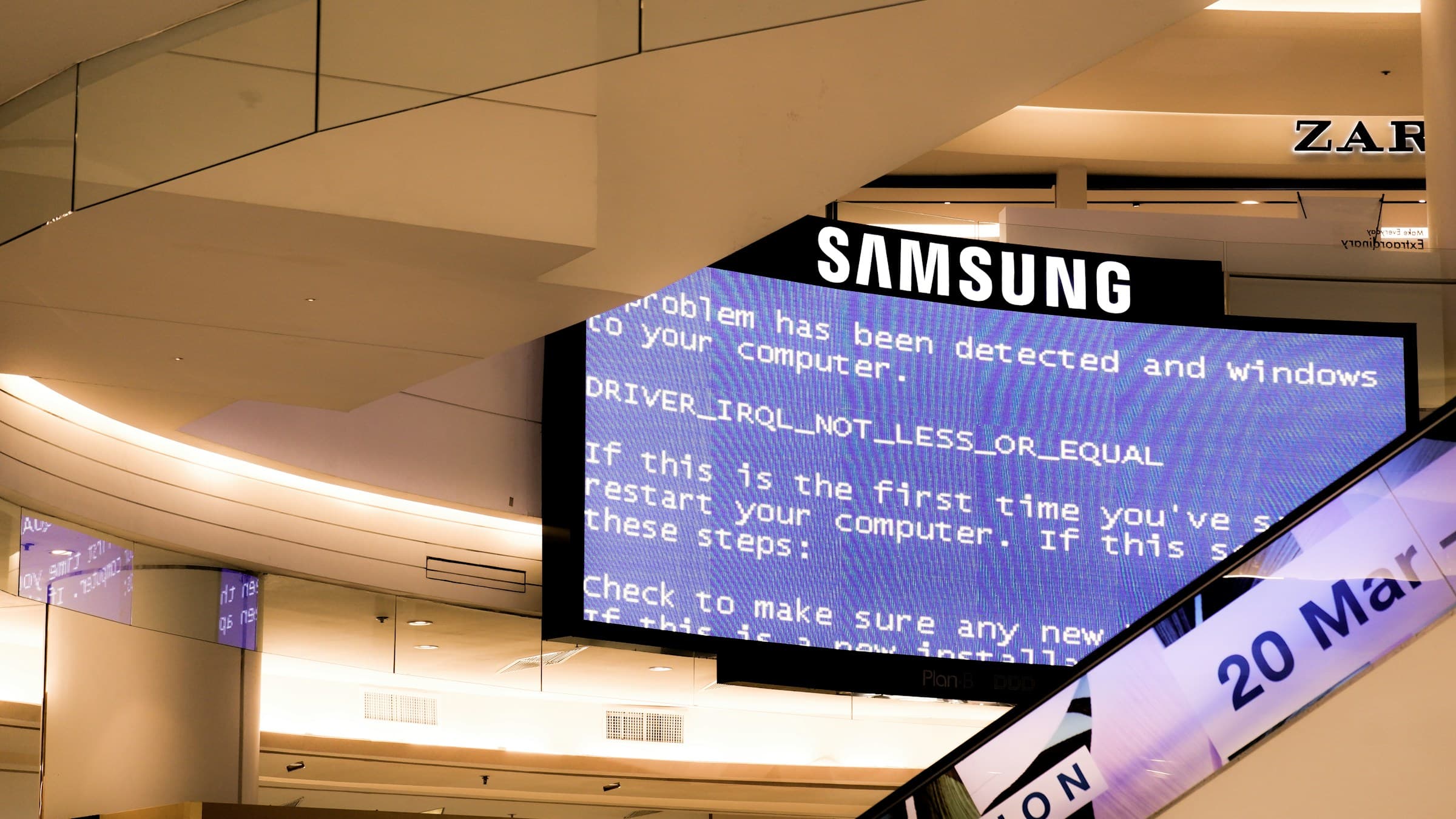

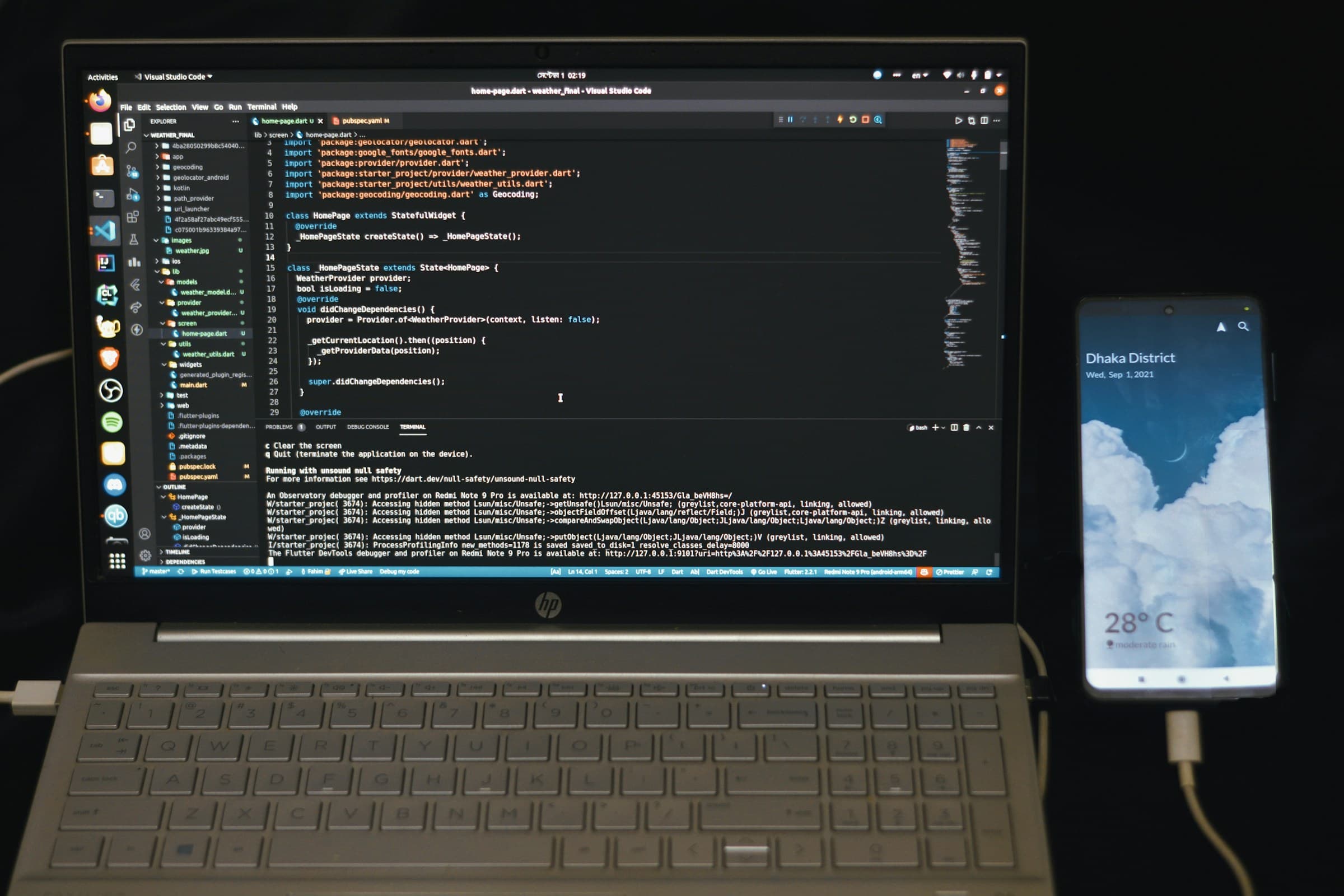

CVE-2026-21510 (CVSS 8.8) es Remote Code Execution en el Extension Host de Visual Studio Code, GitHub Copilot, y cualquier IDE basado en el ecosistema de extensiones de Microsoft. El vector de ataque es elegante y aterrador a partes iguales.

Un archivo .vsix malicioso — el formato de paquete para extensiones de VS Code — puede ejecutar código arbitrario con los privilegios del usuario que lo instala. No necesita interacción adicional más allá del típico "Install Extension". El MSRC confirma explotación activa en wild, aunque no especifica cuántos incidentes. No he podido verificar el número exacto de casos confirmados porque el MSRC no publica esa métrica.

Acá está el problema real: GitHub Marketplace tiene más de 40,000 extensiones. Stack Overflow reporta que el developer promedio usa entre 8 y 12 extensiones de terceros. Cada una es un vector potencial. Peor aún, las extensiones se actualizan automáticamente — un atacante que comprometa una extensión legítima (supply chain attack) puede pushear un update malicioso a millones de instalaciones en minutos.

The Hacker News detalla el mecanismo técnico: el .vsix malicioso explota una vulnerabilidad en el sandbox del Extension Host que permite escapar del contexto restringido y ejecutar comandos del sistema operativo. Una vez dentro, el atacante tiene acceso a:

- Todo el código fuente abierto en el IDE (incluyendo secretos en

.env, keys en config files) - Historial de Git (commits, branches, credenciales cacheadas)

- SSH keys del usuario (

~/.ssh/) - Tokens de autenticación de GitHub, GitLab, AWS CLI, etc.

- Capacidad de modificar código antes de commit (backdoor injection)

El impacto en CI/CD es devastador. Si un developer comprometido pushea código con backdoor, los pipelines automatizados lo propagan a staging y producción sin revisión humana en shops que confían en tests automatizados.

El 47% de enterprises usa GitHub Actions con auto-merge habilitado para dependabot PRs, según GitHub State of the Octoverse 2025.

Esos pipelines asumen que el código del developer es trusted — CVE-2026-21510 rompe esa asunción. Dark Reading publicó una guía de mitigación que incluye: deshabilitar instalación de extensiones no verificadas, auditar extensiones existentes, monitorear actividad de red del IDE (extensiones maliciosas suelen exfiltrar datos vía HTTPS). Pero el 90% de los developers no va a hacer eso. Van a instalar el parche y seguir adelante.

Los otros 5 zero-days que nadie está mirando (pero deberías)

CVE-2026-21510 acapara titulares porque afecta a developers, pero los otros 5 zero-days son igual de peligrosos para enterprise. Cada uno representa un vector de ataque activo explotado en wild antes del Patch Tuesday.

| CVE | Producto | CVSS | Tipo | Explotación activa |

|---|---|---|---|---|

| CVE-2026-21337 | Windows Kernel | 7.8 | EoP (Privilege Escalation) | Sí, ransomware desde 9 feb |

| CVE-2026-24054 | Windows Server | 6.5 | NTLM Hash Disclosure | Sí, robo credenciales corporativas |

| CVE-2026-21411 | Microsoft Edge | 8.3 | RCE vía PDF malicioso | Sí, phishing campaigns |

| CVE-2026-23676 | Microsoft Defender | 7.1 | Security Feature Bypass | Sí, evasión de detección malware |

| CVE-2026-21448 | Windows NTFS | 7.8 | EoP vía archivo especialmente crafted | Sí, usado con CVE-2026-21337 |

CVE-2026-21337 es el más preocupante después de Copilot. Krebs on Security reporta que este Windows Kernel EoP está siendo usado en campañas de ransomware activas desde el 9 de febrero — 4 días antes del Patch Tuesday. Los atacantes tuvieron una ventana de 96 horas para explotar antes de que existiera mitigación oficial.

El patrón de ataque es clásico: ganan acceso inicial vía phishing o exploit de aplicación web, luego usan CVE-2026-21337 para escalar a SYSTEM privileges y desplegar ransomware con acceso completo a Active Directory. SANS Internet Storm Center detectó actividad en honeypots desde el 9 de febrero — esto no es teórico, está pasando ahora.

CVE-2026-24054 (NTLM Hash Disclosure) es otro dolor de cabeza enterprise. Afecta a Windows Server 2016-2026 y permite a un atacante en la red local robar NTLM hashes de autenticación sin credenciales previas. Con esos hashes, pueden hacer pass-the-hash attacks y moverse lateralmente por la red corporativa. La mitigación no es solo instalar el parche — es cambiar passwords masivamente en toda la organización. Eso convierte un "patch and reboot" en un evento de respuesta a incidente de varios días.

La ventana de explotación post-disclosure es crítica. Recorded Future analizó Patch Tuesdays de 2025 y encontró que el 72% de zero-days tienen exploit público dentro de 72 horas. Para CVE-2026-21337, el exploit ya existía 4 días ANTES del parche. Para los otros 5, el reloj empezó a correr el 13 de febrero a las 10am PST. Si sos SRE y estás leyendo esto más de 48 horas después del Patch Tuesday, ya llegaste tarde.

Estrategias de parcheo sin hundir tu pipeline de CI/CD

¿Parcheas inmediatamente y aceptas el downtime, o esperas a una ventana de mantenimiento y cruzas los dedos? La pregunta es falsa — hay una tercera opción que el 62% de enterprises no está usando.

Canary deployment para parches de seguridad. En lugar de parchear 500 estaciones developer de golpe, empezás con 5% (25 máquinas). Si después de 4 horas no hay incidentes (crashes, incompatibilidades con tooling interno, pipelines rotos), escalas a 25% (125 máquinas). Después de 8 horas más, 50%. Después de 16 horas, 100%. Total: 28 horas vs 2.4 horas, pero con riesgo distribuido. Si el parche rompe algo, solo afecta al canary group.

Esto requiere:

- Inventario automatizado de qué developers usan qué IDEs (System Center Configuration Manager, Intune, o un script de inventario custom)

- Grupos de deployment por criticidad (canary = developers de tooling interno, luego frontend, luego backend, luego infra)

- Rollback plan si el canary falla (downgrade automático vía GPO o script)

Solo el 38% de enterprises puede hacer esto, según DORA metrics del State of DevOps 2025. El resto hace "maintenance window" a las 2am del domingo y espera que nada explote.

Blue-green deployment de IDEs. Menos común pero más robusto. Mantenes dos versiones del IDE instaladas: "blue" (actual, sin parchear) y "green" (nueva, con parche). Los developers arrancan en blue por defecto. Después de validar que green funciona (tests, builds, extensiones), switcheas el default a green. Si algo falla, volvés a blue con un click. Costo: doble espacio en disco (VS Code pesa ~500MB, trivial en 2026). Beneficio: rollback instantáneo sin downtime.

Implementación para VS Code:

# Instalar versión parcheada en path separado

choco install vscode --version 1.97.1 --install-directory "C:\\VSCode-Green"

# Symlink decide qué versión se ejecuta

Set-Symlink -Path "C:\\Program Files\\VSCode" -Target "C:\\VSCode-Blue"

# Después de validar Green, cambiar symlink

Set-Symlink -Path "C:\\Program Files\\VSCode" -Target "C:\\VSCode-Green"

Feature flags para extensiones de riesgo. Si CVE-2026-21510 te preocupa pero no podés parchear YA, deshabilitá instalación de extensiones nuevas vía Group Policy hasta que parchees. Los developers pueden seguir usando las extensiones que ya tienen (auditadas), pero no instalar nuevas. Esto mitiga el vector de .vsix malicioso sin downtime.

La realidad brutal: si no tenés estas capacidades, vas a comer el downtime completo. Y si sos parte del 62% sin madurez DevOps, este Patch Tuesday te va a costar más que los anteriores.

217 parches en 6 semanas: la crisis de QA que Microsoft oculta

Febrero 2026: 58 parches. Enero 2026: 159 parches. Total en 6 semanas: 217 vulnerabilidades corregidas. Esto no es normal — es síntoma de un QA completamente roto.

Cubrí este tema en nuestro artículo previo (Microsoft: 159 parches en enero, 87% culpa de su propia IA). Un leak interno reveló que Microsoft atribuye el 87% de vulnerabilidades recientes a código generado por IA en internal tooling. La empresa apostó fuerte a GitHub Copilot para acelerar desarrollo — y ahora está pagando el costo en bugs de seguridad que su QA manual no puede atrapar.

El promedio histórico de Patch Tuesday en 2025 fue 1.8 zero-days por mes. Febrero 2026 tiene 6 — 3.3x peor que la media. Y no es un outlier: enero tuvo 4 zero-days. Dos meses consecutivos por encima de la media son una tendencia, no un accidente.

Glassdoor muestra el impacto interno. De 34 reviews de empleados Microsoft publicadas entre enero y febrero 2026, 12 mencionan "crunch para arreglar bugs de IA" y "QA overwhelmed" — 35% de las reviews recientes. El morale está afectado. Y Microsoft está contratando: 47 posiciones abiertas para "Security Software Engineer" y 23 para "AI Safety Researcher" desde enero 2026, según GitHub Jobs. Están intentando tapar el agujero con más gente, pero el problema es sistémico.

Un zero-day en Windows Kernel (CVE-2026-21337) usado en ransomware activo 4 días antes del parche oficial es inaceptable para un vendor de este calibre.

Estamos hablando de Windows Server en datacenters críticos, Active Directory gestionando identidades de millones de empleados, Azure corriendo infraestructura de cloud global.

Mi veredicto es claro: después de años cubriendo el sector enterprise, esta es la primera vez que veo a Microsoft perder control del ciclo de release de seguridad de forma tan visible. 217 parches en 6 semanas no es "doing security right" — es apagar incendios. Y mientras tanto, los CISOs están evaluando alternativas (Linux para servidores, macOS para endpoints developer, Google Workspace para productividad) porque el costo total de ownership de Microsoft ya no es solo la licencia — es el riesgo operacional de parchear cada 2 semanas.

El vendor lock-in de Microsoft solo funciona mientras la alternativa sea peor. Con cada Patch Tuesday como este, esa ecuación se invierte un poco más.